Getty Images

Agenția SUA pentru Securitate Cibernetică și Securitate a Infrastructurii a adăugat o vulnerabilitate critică în sistemul de operare Linux pe lista sa de vulnerabilități despre care se știe că sunt exploatate în mod activ.

Vulnerabilitatea, urmărită ca CVE-2024-1086 și având un rating de severitate de 7,8 din 10, permite persoanelor care și-au câștigat deja un punct de sprijin în sistemul afectat să își intensifice privilegiile de sistem. Este rezultatul unei erori de utilizare după utilizare, o clasă de vulnerabilități care apar în programele scrise în C și C++ atunci când un proces continuă să acceseze o locație de memorie după ce aceasta a fost eliberată sau dealocată. Vulnerabilitățile post-free pot duce la injectarea de cod de la distanță sau la escaladarea privilegiilor.

Vulnerabilitatea, care afectează versiunile nucleului Linux 5.14 până la 6.6, constă în NF_tables, o componentă a nucleului care permite Netfiltercare, la rândul său, facilitează o varietate de operațiuni de rețea, inclusiv filtrarea pachetelor și adresarea rețelei [and port] Traducere (n[P]T), înregistrarea pachetelor, așteptarea pachetelor de spațiu utilizator și alte operațiuni de schimbare a pachetelor. A fost corectat în ianuarie, dar, după cum notează raportul CISA, unele sisteme de producție nu l-au instalat încă. La momentul publicării acestei postări Ars, nu se cunoșteau detalii despre exploatarea activă.

A Scriere profundă Vulnerabilitatea dezvăluie că aceste vulnerabilități oferă „o primitivă extrem de robustă, fără duplicare, atunci când accesați căile corecte de cod”. Dublu gratuit Vulnerabilitățile sunt o subclasă de erori de utilizare după utilizare care apar atunci când funcția free() este apelată pentru a elibera memoria de mai multe ori pentru aceeași locație. Articolul enumeră mai multe modalități de a exploata vulnerabilitatea, precum și codul pentru a face acest lucru.

Eroarea dublă gratuită este rezultatul eșecului realizării dezinfectării intrărilor în prevederile netfilter atunci când sunt activate nf_tables și spațiile de nume de utilizatori neprivilegiate. Unele dintre cele mai eficiente tehnici de exploatare permit executarea unui cod arbitrar în nucleu și pot fi proiectate pentru a compromite shell-ul rădăcină globală.

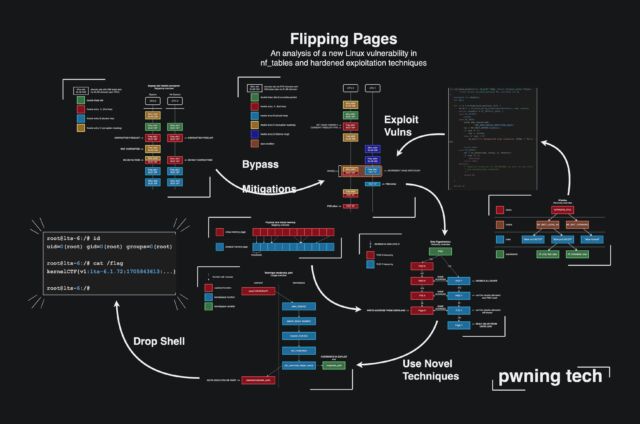

Autorul a furnizat următorul grafic care oferă o ilustrare conceptuală:

tehnologie pwning

CISA a dat agențiilor federale aflate sub autoritatea sa până pe 20 iunie pentru a emite patch-ul. Agenția îndeamnă toate organizațiile care nu au implementat încă actualizarea să facă acest lucru cât mai curând posibil.

„Iubitor tipic de twitter. Muzicholic pe tot parcursul vieții. Fanatic al culturii pop. Prieten al animalelor de pretutindeni. Evanghelist avid de bere. Jucător certificat.”