Getty Images

Actorii amenințărilor au efectuat atacuri zero-day care vizează utilizatorii Windows cu programe malware timp de mai bine de un an, înainte ca Microsoft să corecteze vulnerabilitatea care a făcut posibil atacurile, au spus cercetătorii marți.

Vulnerabilitatea atât în Windows 10, cât și în 11 face ca dispozitivele să deschidă Internet Explorer, un browser mai vechi lansat de Microsoft. Este oprit În 2022, după ce și-a făcut baza de cod moștenită din ce în ce mai vulnerabilă la exploatare. După această mișcare, Windows a făcut dificilă, dacă nu imposibilă, deschiderea browserului, care a fost introdus pentru prima dată la mijlocul anilor 1990, folosind proceduri normale.

Trucuri vechi și noi

Codul rău intenționat care exploatează vulnerabilitatea datează cel puțin din ianuarie 2023 și a fost în circulație până în luna mai a acestui an, potrivit cercetătorilor care au descoperit vulnerabilitatea și au raportat-o Microsoft. Fixat Vulnerabilitatea, urmărită ca CVE-2024-CVE-38112, a fost descoperită marți ca parte a unui program lunar de lansare a patch-urilor. Vulnerabilitatea, care a fost localizată în motorul MSHTML pentru Windows, are un rating de severitate de 7,0 din 10.

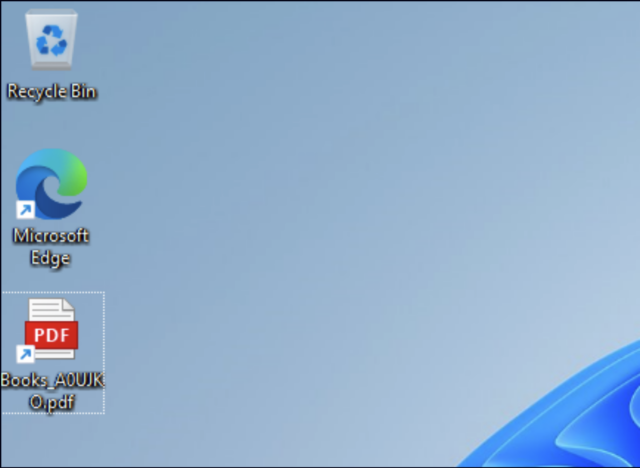

Cercetătorii de la firma de securitate Check Point au spus că codul de atac a implementat „trucuri noi (sau necunoscute anterior) pentru a atrage utilizatorii Windows să execute codul de la distanță”. Un link care părea să deschidă un fișier PDF a adăugat o extensie .url la sfârșitul fișierului, de exemplu, Books_A0UJKO.pdf.url, care se află într-un Mostre de cod rău intenționat.

Când vizualizați fișierul în Windows, fișierul arăta o pictogramă care indică faptul că fișierul era un fișier PDF și nu un fișier .url. Astfel de fișiere sunt concepute pentru a deschide o anumită aplicație într-un link.

Punct de control

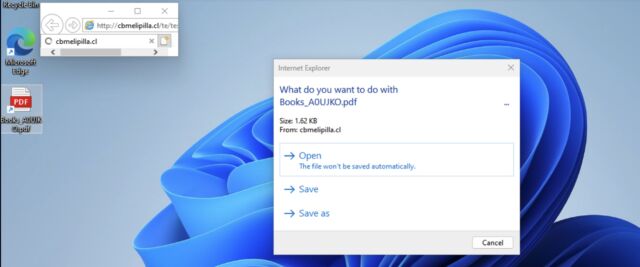

Un link în fișierul numit msedge.exe, un fișier care rulează Edge. Cu toate acestea, linkul includea două proprietăți – mhtml: și !x-usc: – care sunt un „truc vechi” pe care criminalii îl folosesc de ani de zile pentru a determina Windows să deschidă aplicații precum MS Word. Include, de asemenea, un link către un site web rău intenționat. Când s-a făcut clic, fișierul .url deghizat în PDF sa deschis, nu în Edge, ci în Internet Explorer.

„De acolo (site-ul este deschis folosind IE), atacatorul poate face o mulțime de lucruri rele, deoarece IE este nesigur și depășit”, a scris Haifei Li, cercetătorul de la Check Point care a descoperit vulnerabilitatea. „De exemplu, dacă un atacator are o vulnerabilitate zero-day în IE – care este mai ușor de găsit decât în Chrome/Edge – atacatorul ar putea ataca victima pentru a obține executarea codului de la distanță la fața locului. Cu toate acestea, în mostrele pe care le-am analizat. nu a fost folosit „Autorii oricărei vulnerabilități de execuție de cod de la distanță în IE au folosit în schimb un alt truc IE – care, după cunoștințele noastre, poate să nu fi fost cunoscut anterior publicului – pentru a păcăli victima să obțină execuția de cod la distanță.”

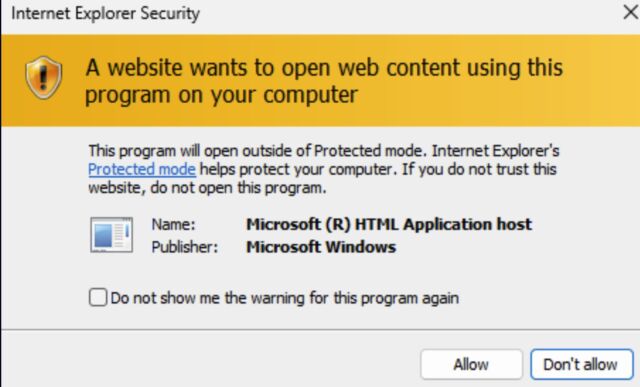

Internet Explorer îi prezintă apoi utilizatorului o casetă de dialog care îi întreabă dacă dorește să deschidă fișierul deghizat în PDF. Dacă utilizatorul dă clic pe Deschidere, Windows afișează o a doua casetă de dialog care afișează o notificare vagă că continuarea va deschide conținutul de pe dispozitivul Windows. Dacă utilizatorul face clic pe Permite, Internet Explorer va descărca un fișier care se termină cu .hta, extensia care face ca Windows să deschidă fișierul în Internet Explorer și să ruleze codul încorporat.

Punct de control

Punct de control

„Pentru a rezuma atacurile dintr-o perspectivă de exploatare: prima tehnică folosită în aceste campanii este trucul „mhtml”, care permite atacatorului să apeleze la IE în locul celui mai sigur Chrome/Edge”, a scris Lee „A doua tehnică este să păcăliți IE pentru a face victima să creadă că deschide fișierul PDF, în timp ce, în realitate, descarcă și execută o aplicație .hta periculoasă. Scopul general al acestor atacuri este de a face victimele să creadă că deschid un fișier PDF, ceea ce se face folosind aceste două trucuri.”

Postarea Check Point include hashuri criptografice a șase fișiere .url rău intenționate utilizate în campanie. Utilizatorii Windows pot folosi hashuri pentru a verifica dacă sunt vizați.

“Iubitor tipic de twitter. Muzicholic pe tot parcursul vieții. Fanatic al culturii pop. Prieten al animalelor de pretutindeni. Evanghelist avid de bere. Jucător certificat.”